…

马老师的秘籍

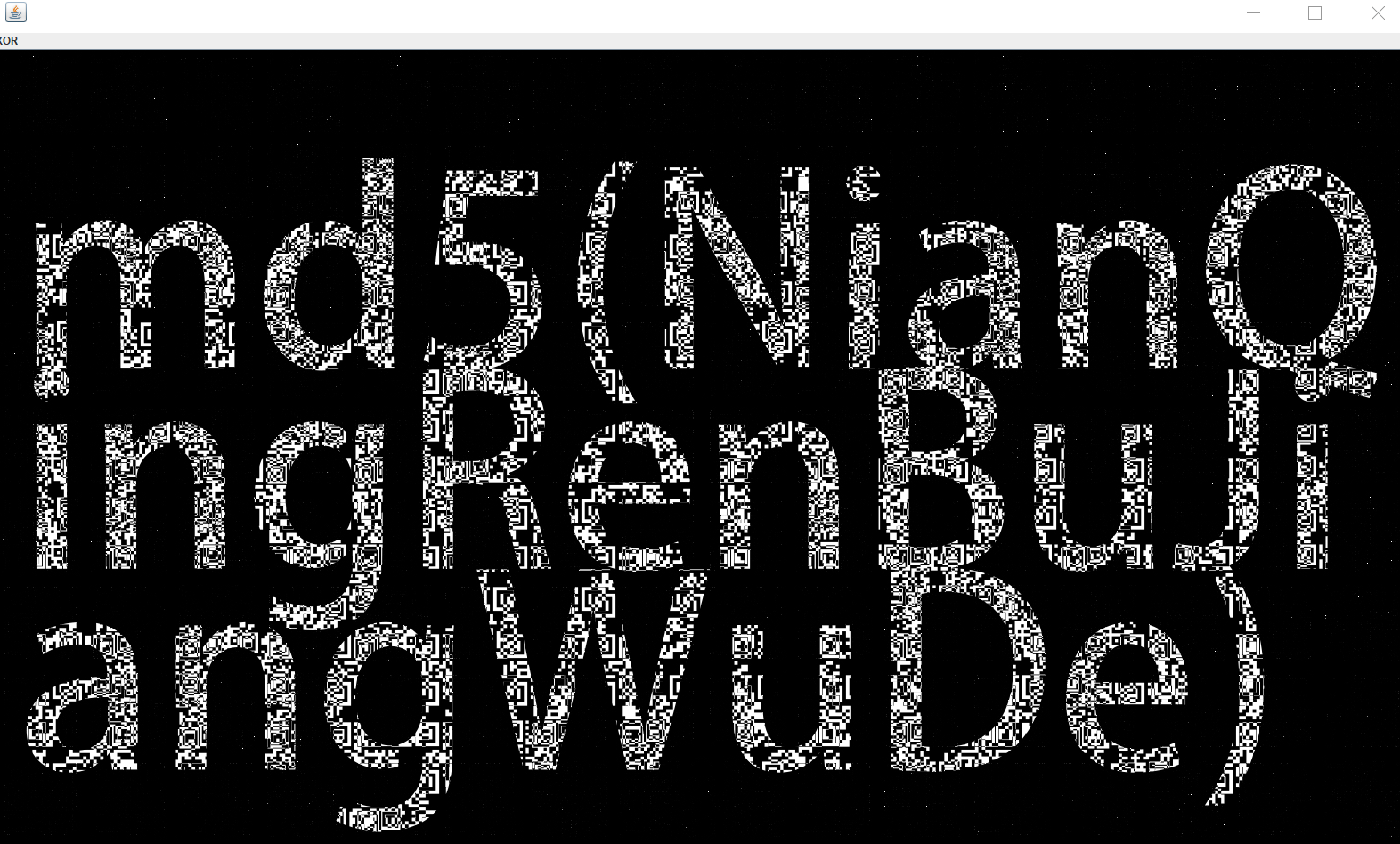

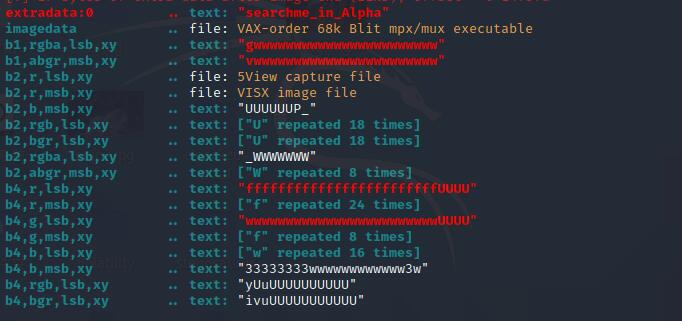

一个靶机,一张几十个二维码的大图,随便扫了一个发现是mbg的语录其中3个字,一开始想弄下来切开一个个扫,以为flag就在这里面。但是太蠢了,所以果断把图片保存下来,是个png。丢winhex,好的,有压缩包,那么直接binwalk,在kali里打开压缩包是归档损坏状态,binwalk出来的两个txt文件都是空的,尝试把压缩包拿出windows查看,有三个文件,一个GoodLuck.txt,一个闪电五连鞭.txt,还有一个马老师的磁盘.jpg,压缩包带密码,尝试全部的伪加密,发现jpg是伪加密,图片长得和png几乎一样,然后有明显的需要处理的痕迹,其他俩带密码,jpg解压出来stegsolve和png异或,发现

把NianQingRenBuJiangWuDe丢去md5加密,直觉是取32位小写

1 | c57988283c92f759585a0c1aebfdd743 |

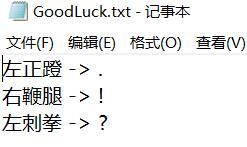

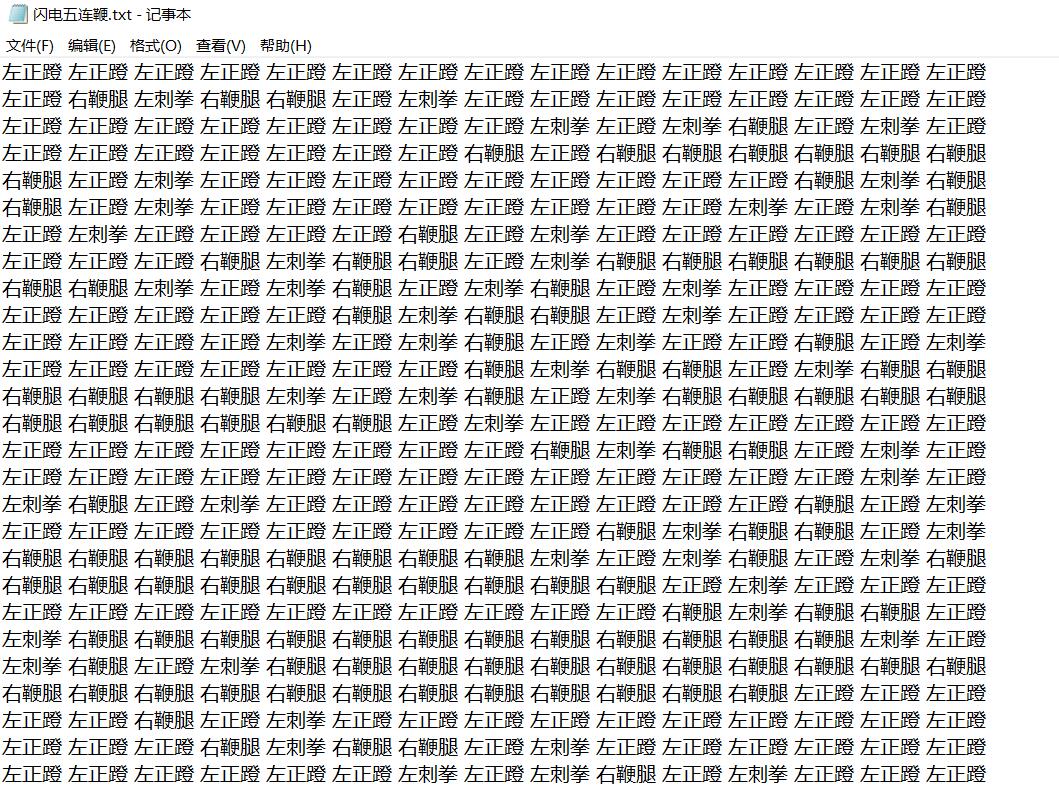

将两个txt解压出来,一个内容是

另一个内容是

一看就知道是Ook,批量替换之

1 | DASCTF{f79f28f30232e26a2f51b6b75355afa9} |

交了好几次发现都错了,一看公告发现不需要带上DASCTF{}。

FakePic

下载下来是RAR文件,打开发现提示密码是1???,马上想到掩码爆破,但是是高版本加密,archpr无法爆破,rarcrack没爆出来就离谱,明明字典里面没错。随即找了另外的rar暴力软件,而且挺好用的:cRARk。

password.def的内容如下:

1 | max=4 |

爆了十几分钟出来了,密码1cpp,解压,一个png,一个txt,hint看不懂。

png用zsteg看,有些文件,也看不懂。

但是有一行:searchme_in_Alpha

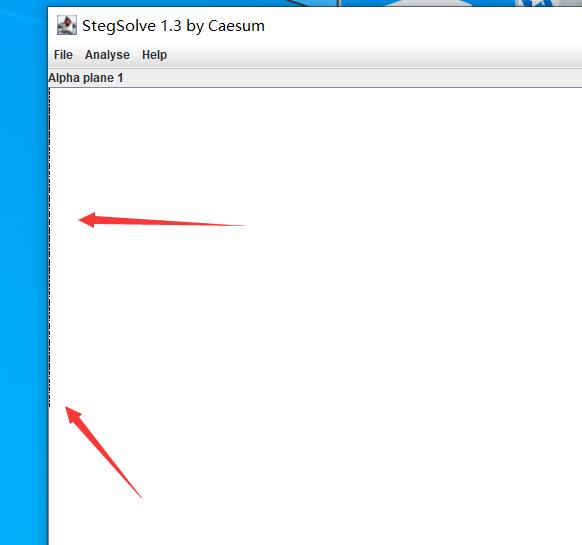

stegsolve打开,alpha7个滤镜,在最左边能看到一些类似摩斯电码的东西,

当时我的表情就是这样的 ,

,

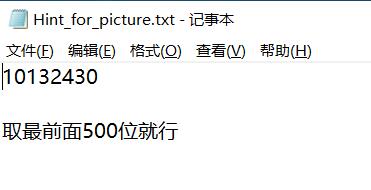

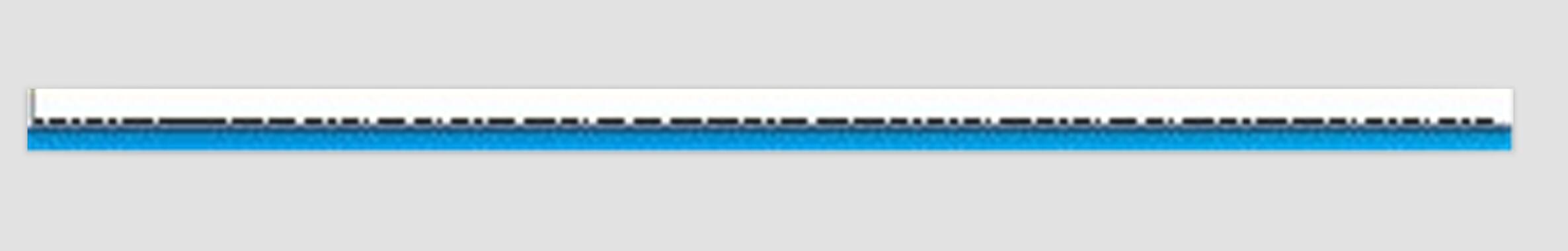

图片旋转之后放大五倍,是这样的 结合hint:10132430,

结合hint:10132430,

可能是把这些码按照滤镜1 0 1 3 2 4 3 0的顺序抄下来排列,抄完之后解摩斯电码,不对,但是有一些类似url的转码字符。感觉又有希望,但是觉得又不像摩斯码,不知道是啥了,最后放弃,等官方wp。

http://www.7yue.top/2020-dasctfbjd-miscwp/

题目没了而且也懒得复现了,直接贴大师傅的wp。

FakePixel

下下来一个超大的压缩包,解压的bmp一张半个G,还有个enc.py的加密脚本,大眼一看,不会做,直接等wp。

不过从大佬wp里学到了VBS的解密、maxicode、CitrixCTX1加密,以及相见恨晚的cyberchef工具,还有针对mp3的private_bit加密,都是没见过的新东西,在知识的海洋里乱游。

总结

还要继续努力。