…

有一定难度,但不是不能做,其实misc难度还算适中吧,只是都是套娃

耗子尾汁

binwalk出一个mp4视频和一个压缩包。扔进vegas逐帧查看,发现一串base64解得压缩包密码sign_in

得到一个txt,文件名是19_20.txt,应该是提示,但是我看不懂,后来才知道是仿射,还是见识过于短浅了。

里面是一串b64以及The last layer is the single table replacement password的hint

解b64,转字符串,第一次从单表替换这个概念去了解密码,无脑使用凯撒栅栏这些没有任何结果。去quipquip,没整出来,因为不会用。看flag的格式是带下划线的,但是也不会整。

就差一点就出了,真的很急很气。

后来询问@Hh0师傅,最后是给那串东西按照给的格式添上下划线才能解出来。

套娃

非常简单的excel,都知道excel能改成zip解压,解压出一个txt和另一个excel,看文件名知道是RC4,excel继续改文件名解压,得到一个加了密的key压缩包和又一个excel,这次这个excel解压没啥用,扔winhex看到尾部的密码,解压得到key,RC4解密

找找吧

压缩包丢进winhex得到key,解压得一个mp3和一个rar,mp3扔audacity没用,winhex看是rar,改后缀解压出一个mp3和一个png,au打开mp3后面有摩斯电码,解出一串东西,就卡住了。

后来群里讨论说是md5,找半天md5解码,要么要钱要么失败,头都秃了。没做出来

后来在各方帮助下在somd5上解出n1ce_try

一个gif和一个png

stegsolve逐帧播放,看到类似flag的内容,png很明显的改宽高,发现提示 Veni,Vidi,Vici搜了知道是凯撒,凯撒可以得flag。

来猜谜了

png一张,stegsolve LSB隐写了一个压缩包,丢kali zsteg提取

1 | zsteg extract "b1,rgb,lsb,xy" problem.png > flag.zip |

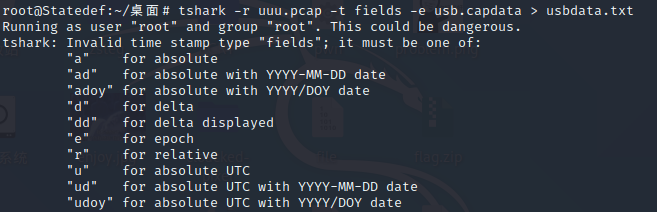

一个流量包一个图片,usb流量分析,tshark没提取成功,然后就做不下去了。报错如下

直到刚才有师傅告诉我T需要大写。我真是傻到家了。

看别人的wp:

提取得到的是 AG DX AG DX AG DX

查了半天是解密 AGDFVX 密码的 phqgm 表,得到 gogogo然后就卡了,真的没碰到过有密码的图片隐写

搜了搜有个 steghide 和 outguess,最后是用 outguess 解出来的

我结合官方wp的补充:键盘脚本。

得到字符串 AG DX AG DX AG DX ,是一种用ADFGX编码方式加密的字符串。通过对照表可以得到明文:gogogo,为outguess的密钥。